勒索軟體已經成為當前各產業供應鏈最嚴重的安全威脅之一,如今威脅行動者透過勒索軟體攻擊特定供應鏈中居於關鍵位置的廠商,受到威脅的不再只限單一廠商,而是整條攻應鏈的營運都會受到嚴重的影響。如何杜絕勒索軟體的危害,已成為當前供應鏈安全防護上的重中之重。

編譯/酷魯

73% 企業在 2024 年遭勒索軟體攻擊,31% 企業支付百萬美元才解鎖資料。資料管理解決方案商 OpenText 於 2024 年 10 月 10 日發表的最新調查報告《供應鏈攻擊激增,勒索贖金支付屢見不鮮》(Supply Chain Attacks Surge, Ransom Payments Persist)顯示,近 2/3 (62%)的中小企業因軟體供應鏈漏洞而深受勒索軟體攻擊的危害。

多年來,勒索軟體對企業而言是一個實際發生在自家環境的嚴重問題,48% 的受訪者表示曾遭遇過攻擊,其中 73% 發生在過去一年內。而且中小企業受到的影響略高於大型企業,過去一年內有 76% 的中小企業遭遇勒索軟體攻擊,而大型企業為 70%。

[ 加入 CIO Taiwan 官方 LINE 與 Facebook ,與全球 CIO 同步獲取精華見解 ]

再者,攻擊後的恢復情況也有所不同。好消息是,高達 97% 的受訪者都成功恢復了公司的資料,但其中有 46% 是在支付了贖金之後才讓資料失而復得。而且,平均贖金金額也在上升,31% 的受訪者支付金額超過 100 萬美元(約新台幣 3,270 萬元)。

第三方供應商成關鍵,既是供應鏈薄弱環節亦是駭客最佳入侵點

勒索軟體攻擊其來有自,關鍵系統弱點(尤以零時差漏洞為然)是最常見的入侵點之一。隨著數位轉型在各大企業如火如荼地展開,包括 AI 等新技術的採用也增加了安全風險,尤其是 AI 等工具的導入無形中讓攻擊面更形擴大,勒索軟體攻擊問題也雪上加霜。

當前醫療機構將許多 IT 服務乃至敏感資料的處理都委外給第三方供應商(如保險服務供應商、醫療檢驗實驗室和支付服務供應商),一旦這些供應商系統存在漏洞,他們往往就成了數位供應鏈中的薄弱環節。前不久知名的 Change Healthcare 遭勒索軟體攻擊事件,即為血淋淋的例子。

[ 推薦文章:【製造業】諾瑪集團打造數位製造未來:從標準化 IT 基礎架構到高效供應鏈管理 ]

根據前述的 OpenText 調查報告指出,供應鏈中的薄弱環節是中小企業的主要擔憂,91% 的受訪者表示擔心其組織的下游軟體供應鏈或第三方及連接合作夥伴遭受勒索軟體攻擊,甚至近一半(49%)的人擔心害怕到足以考慮更換供應商的程度。

再就攻擊時間點而言,假日購物季一直都是勒索軟體駭客發動攻擊的最佳時期,根據目錄服務器防護平台 Semperis 的一項調查顯示,86% 的勒索軟體事件發生在週末或假日。

星巴克系統因第三方夥伴遭駭而停擺,醫療業淪為攻擊者最愛

前不久最讓人印象深刻的勒索軟體攻擊事件莫過於星巴克用於追蹤工作時間、管理班次與薪資發放的後端系統因遭攻擊而癱瘓。這起發生在 2024 年 11 月 21 日的事件主因是由於星巴克位於英國的第三方軟體供應商 Blue Yonder 遭到勒索軟體攻擊所致。包括星巴克以及英國零售商 Morrisons 和 Sainsbury’s 的營運都受到影響。但星巴克表示,其客戶服務未受影響。公司正努力將員工薪資不符的狀況降至最低。

[ 推薦文章:DDoS 危機升級!AI 能否成為破解之道? ]

事實上,2024 年針對醫療、電信和金融等關鍵領域的供應鏈攻擊在上半年有急劇增加的趨勢,其中醫療業面臨了嚴重的勒索軟體攻擊,例如,醫療索賠處理公司 Change Healthcare 遭攻擊後,除了導致 1 億筆敏感健康資料外洩,並癱瘓了多家醫療機構的關鍵健康照護作業,並對醫療機構的營運持續性造成嚴重影響。2024 年 8 月,美國醫院協會(American Hospital Association)和健康資訊共享與分析中心(Health-ISAC)發布了一份聯合威脅公告,揭露俄羅斯網路犯罪集團發動三起針對血液供應商的勒索軟體攻擊,導致美國和英國出現血液短缺並使病患照護服務為之大亂。

其中,4 月份的血漿供應商 Octapharma 遭受了一次利用 VMware 系統漏洞的攻擊,導致美國 35 個州的血漿捐贈中心關閉。到了6月,該勒索軟體集團將攻擊指向病理服務供應商 Synnovis,導致多家倫敦醫院的護理和已排程手術延誤。7 月,位於佛羅里達的血液供應商 OneBlood 成為攻擊目標,該公司被迫手動標記血液樣本,結果導致該地區的血液產品運輸出現重大延誤。

持續監控第三方風險,限制關鍵合作夥伴營運停擺的影響範圍

2024 年上半年多起的勒索軟體及資料外洩事件,再再凸顯了數位供應鏈中日益嚴重的安全漏洞問題。無論是第三方供應商、雲端服務供應商乃至供應鏈中的所有廠商都有降低這類攻擊風險的責任。尤其當前供應鏈生態系統的緊密互聯性更需要強大且多層次的網路安全機制。

企業不妨遵從以下 3 大關鍵建議:

- 持續監控第三方風險:組織應對供應商和供應鏈合作夥伴進行持續評估,並實施更嚴格的安全協議。

- 加強資料治理:制定強大的資料分類和保護策略,特別是在敏感資料透過複雜網路共享時,有助於降低風險。

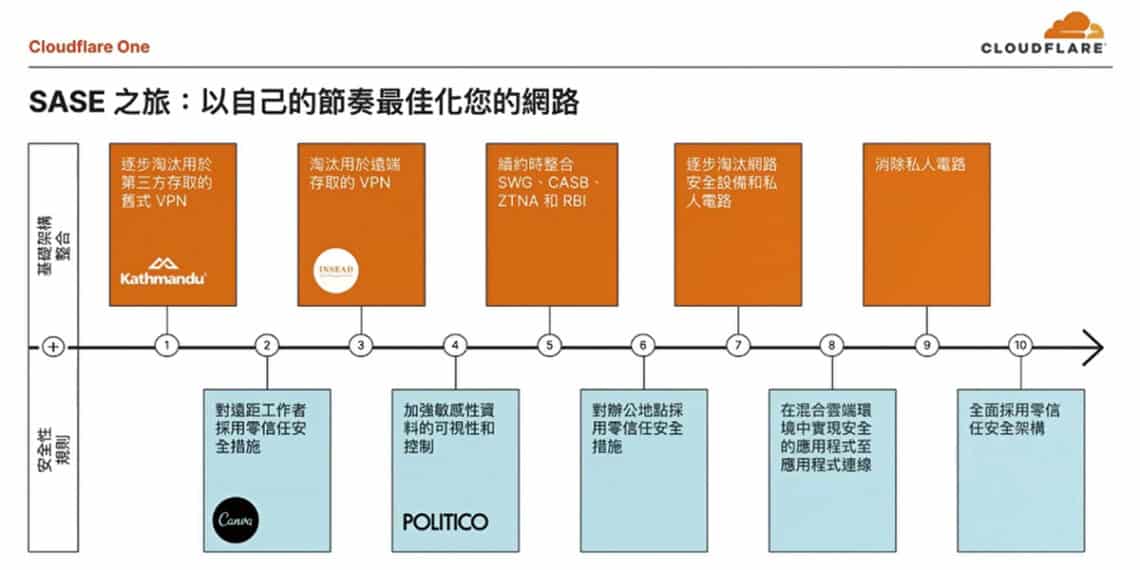

- 零信任安全:零信任安全方法確保每個存取敏感資料和系統的內外部實體都能持續進行身分驗證和授權。透過執行嚴格的身分驗證和存取控制措施,該方法能保護組織免受未授權存取和潛在威脅的影響,並創建一個在每個階段都保護關鍵資訊資產的安全框架。

除了上述建議外,管理諮詢公司 Confidis 執行長(CEO) Keith Prabhu 也持相同見解認為,企業必須對第三方軟體供應商執行嚴格的安全措施。他強調,在軟體開發生命周期(SDLC)中採取強有力的安全實踐以及有效管理軟體物料清單(SBOM)的重要性。

[ 推薦閱讀:從 CIO Insight 調查報告,看 2025 企業 IT 布局 ]

再者,供應鏈事件通常和企業對供應商太過信任有關,對此,自動化網路安全公司 Forescout Technologies 技術長 Sunil Varkey 表示,這強調了持續監控並定期評估合作夥伴安全措施和承諾的重要性。

「供應鏈攻擊似乎越來越普遍,因為它們讓駭客僅僅透過一次事件就能攻擊多家企業,」Varkey 表示。「所以最重要的,莫過於限制關鍵合作夥伴失去營運能力的影響範圍,此舉應納入企業的營運持續計畫(BCP)/復原計畫中。」

Prabhu 也提出建議,公司應要求供應商對每次產品發布進行程式碼審查,以及漏洞評估與滲透測試(VAPT),只要有可能,每家公司都應在將程式碼部署到其環境之前自我執行 VAPT。

(本文授權非營利轉載,請註明出處:CIO Taiwan)