雲端參數調教工作坊系列報導

別讓你的企業成下一個受害者!雲端挖礦案例剖析,企業應強化雲端安全配置與弱點管理,以防範避開常見錯誤,強化防禦,守護珍貴資源。

文/果核數位雲端實驗室

本文將分享一起企業遭受加密貨幣挖礦攻擊的事件,不僅揭露了企業在雲端安全管理上的不足,也凸顯了即時修補弱點的重要性。這起事件的核心問題在於「雲端資源存取控制不當及安全性更新不足」,導致攻擊者成功突破防線,在企業雲端環境中植入挖礦程式,造成大量資源浪費與營運成本暴增。

[ 加入 CIO Taiwan 官方 LINE 與 Facebook ,與全球 CIO 同步獲取精華見解 ]

透過深入分析事件的來龍去脈、問題根源、影響範圍,以及提出具體的防護建議,我們期望能協助其他企業避免類似的資安風險。這個案例也再次提醒我們,在雲端時代,預防性的資安防護措施遠比事後的緊急應變來得重要且經濟。唯有建立完善的雲端安全管理機制,才能真正享受雲端科技帶來的效益,同時確保企業資產的安全。

事件經過與攻擊手法

某日,該公司發現其雲端基礎設施的運算資源使用量異常飆升,導致雲端帳單費用暴增。使用者回報應用程式運行速度顯著下降,甚至出現無法存取的情況。同時,公司的監控系統偵測到大量異常的運算工作負載,這些工作負載並非由正常業務流程觸發,而是來自於大量的未知進程。這一異常現象引起了資訊安全團隊的高度關注,並立即展開調查。

經過初步調查,資安團隊發現攻擊者透過暴力破解認證機制,成功竊取了雲端環境中的 API 金鑰(API Key),並利用該金鑰在公司的雲端資源上部署了大量的加密貨幣挖礦機。

攻擊者利用了該公司在雲端安全方面的多個弱點,包括弱密碼政策(Weak Password Policy)與缺乏適當的權限管理(Lack of Proper Access Control)。由於 API 金鑰的存取權限過於寬鬆,且沒有針對 API 請求設定速率限制,攻擊者得以在短時間內利用被盜取的憑證大量建立虛擬機(VM),並部署加密貨幣挖礦程式。由於挖礦程序佔用了大量的運算資源,包括 CPU、GPU 及儲存空間,導致正常應用程式的效能嚴重下降,甚至無法對使用者請求做出回應。

此外,由於攻擊者持續擴展挖礦機群組,公司雲端帳單費用在短時間內迅速攀升,對營運成本造成重大衝擊。更甚者,攻擊者還試圖利用被竊取的存取權限進一步滲透內部系統,企圖獲取更多的管理權限,以持續控制被入侵的雲端資源。

此次事件暴露了該公司在 API 安全管理上的嚴重漏洞,特別是在金鑰保護、存取控制與異常流量監控方面的不足。

為了防止類似事件再次發生,該公司必須立即強化 API 金鑰的存取安全,實施零信任架構(Zero Trust Architecture)、嚴格的 IAM 權限管理,並採取速率限制(Rate Limiting)與異常行為監測(Anomaly Detection)等多層防禦措施,以確保雲端資源的安全性與穩定性。

雲端安全配置與建議

為了避免再次發生類似的安全事件,我們需要從多個層面著手,全面強化雲端環境的安全性。本文以 GCP 來為例子,探討 API 安全強化方面的認識。

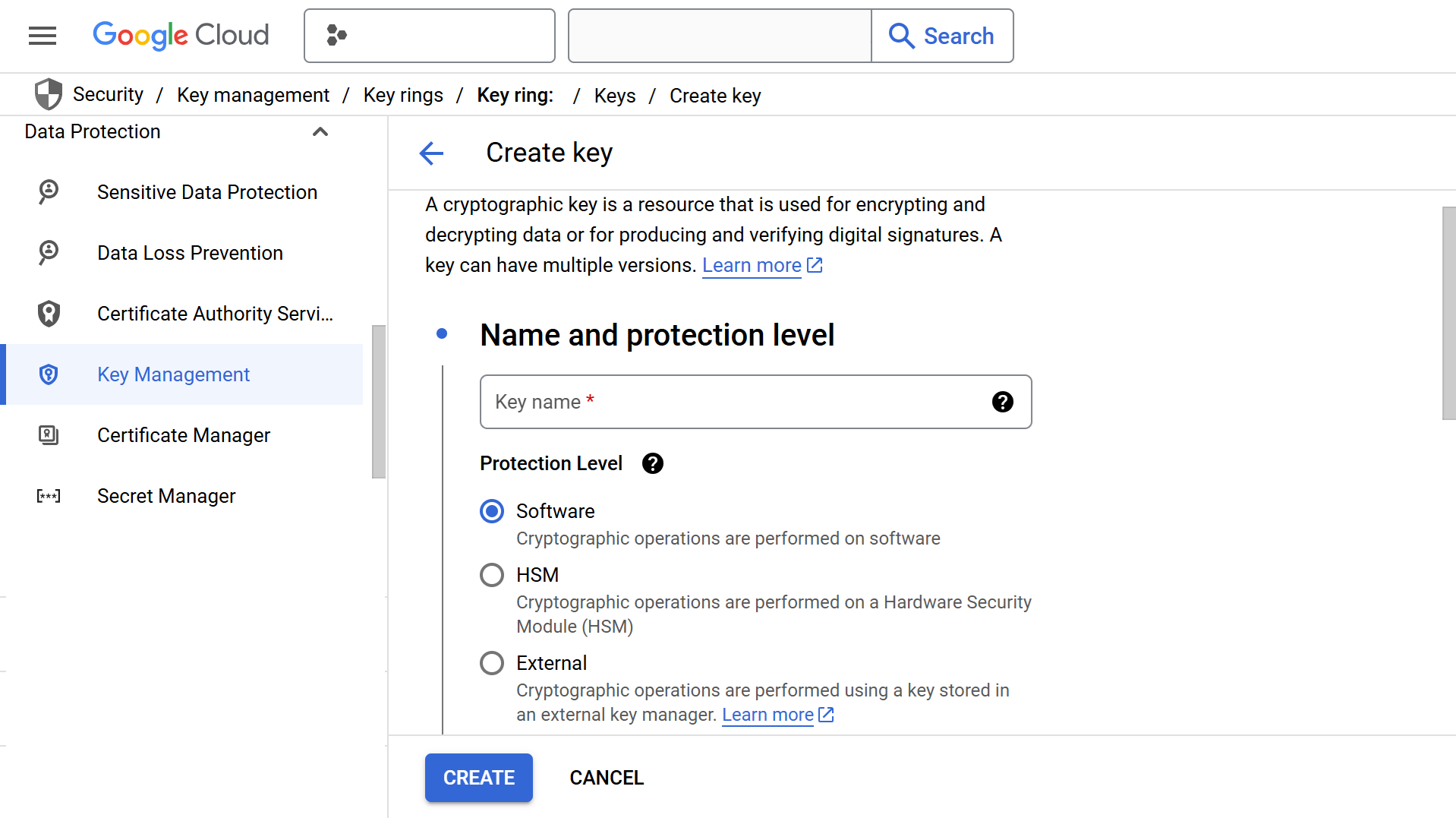

● 金鑰保護層級:使用 Google Cloud KMS 安全地儲存、管理和使用金鑰(見圖一),保障金鑰安全。

● 定期檢查 API 金鑰使用狀況:停用未使用的 API 金鑰,實行定期審查流程,減少風險暴露面。

透過這些網路安全架構優化措施,能夠大幅提升系統的整體安全性,並且提供更好的管理效率,即使某環節被攻破,阻擋不必要的連線,也能有效降低內部網路的橫向移動風險。

● 利用 VPC Service Controls:嚴格限制敏感資源的存取範圍。

● 重新配置內部防火牆規則:精細控制網路流量路徑,只允許必要流量通過。

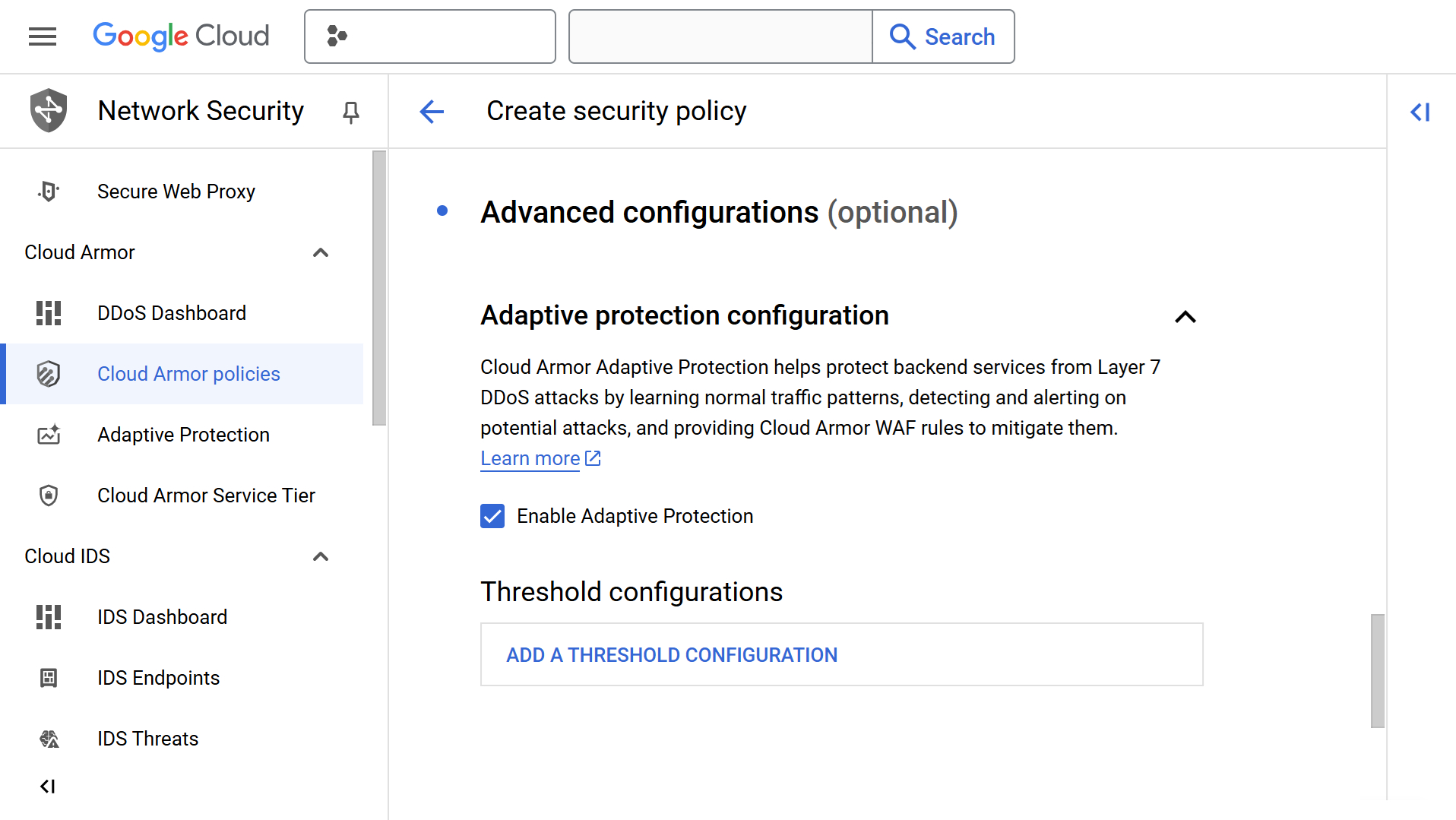

● 設定 Cloud Armor 流量限制策略:啟用 Cloud Armor Adaptive Protection(見圖二),有效抵禦第七層 DDoS 攻擊,如暴力破解和資源消耗攻擊。自動分析流量模式,即時偵測與緩解異常流量,確保系統穩定運行。預防勝於治療使弱點管理至關重要,降低事後補救的成本主動發現系統中的安全漏洞,避免造成重大資安事件,因此弱點管理的最佳實踐相當重要。

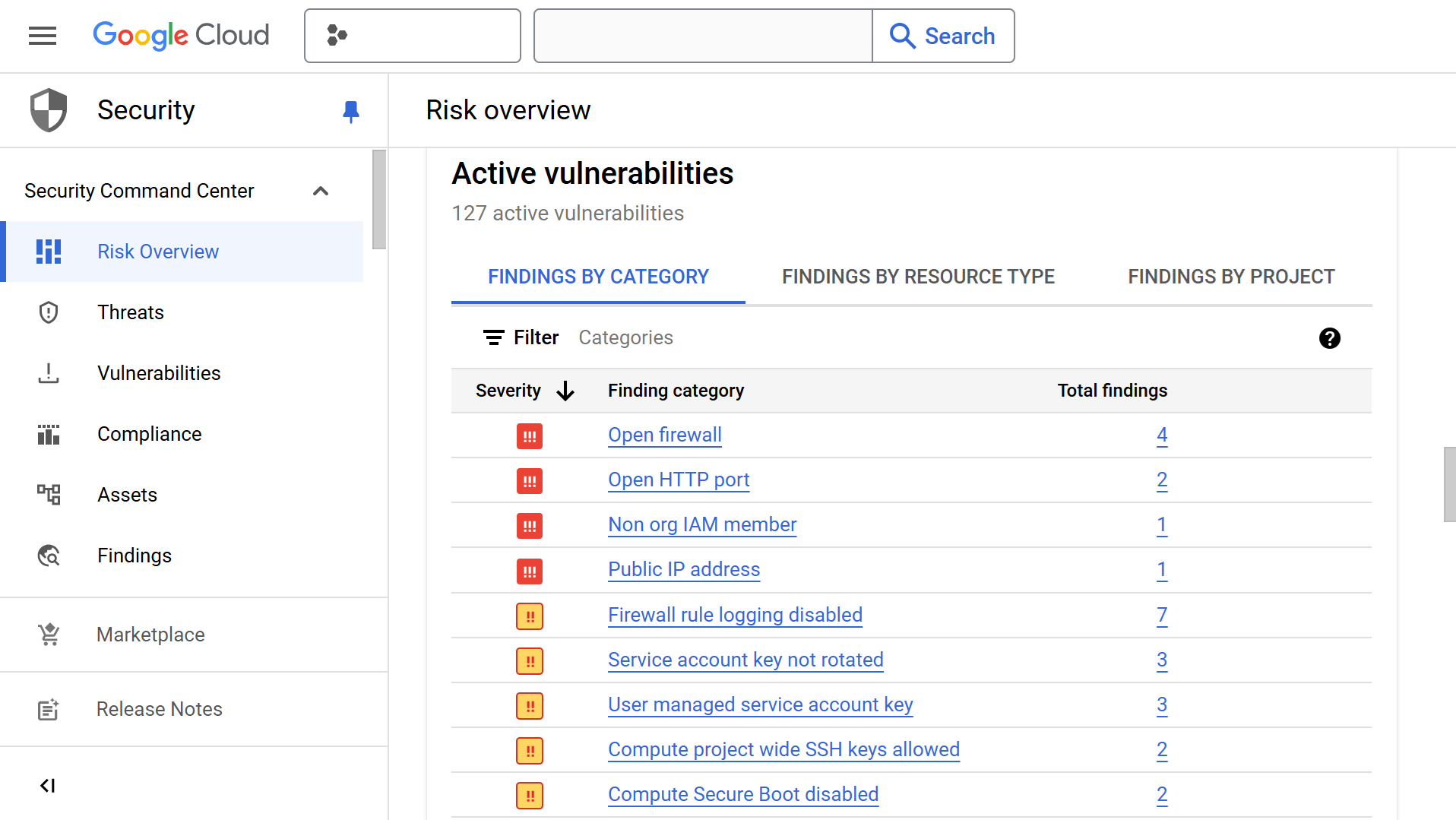

● 導入 GCP Security Command Center(SCC),定期掃描雲端基礎設施,及早發現潛在漏洞並進行修補(見圖三),提供安全事件的統一管理平台,提升可見性與反應速度。

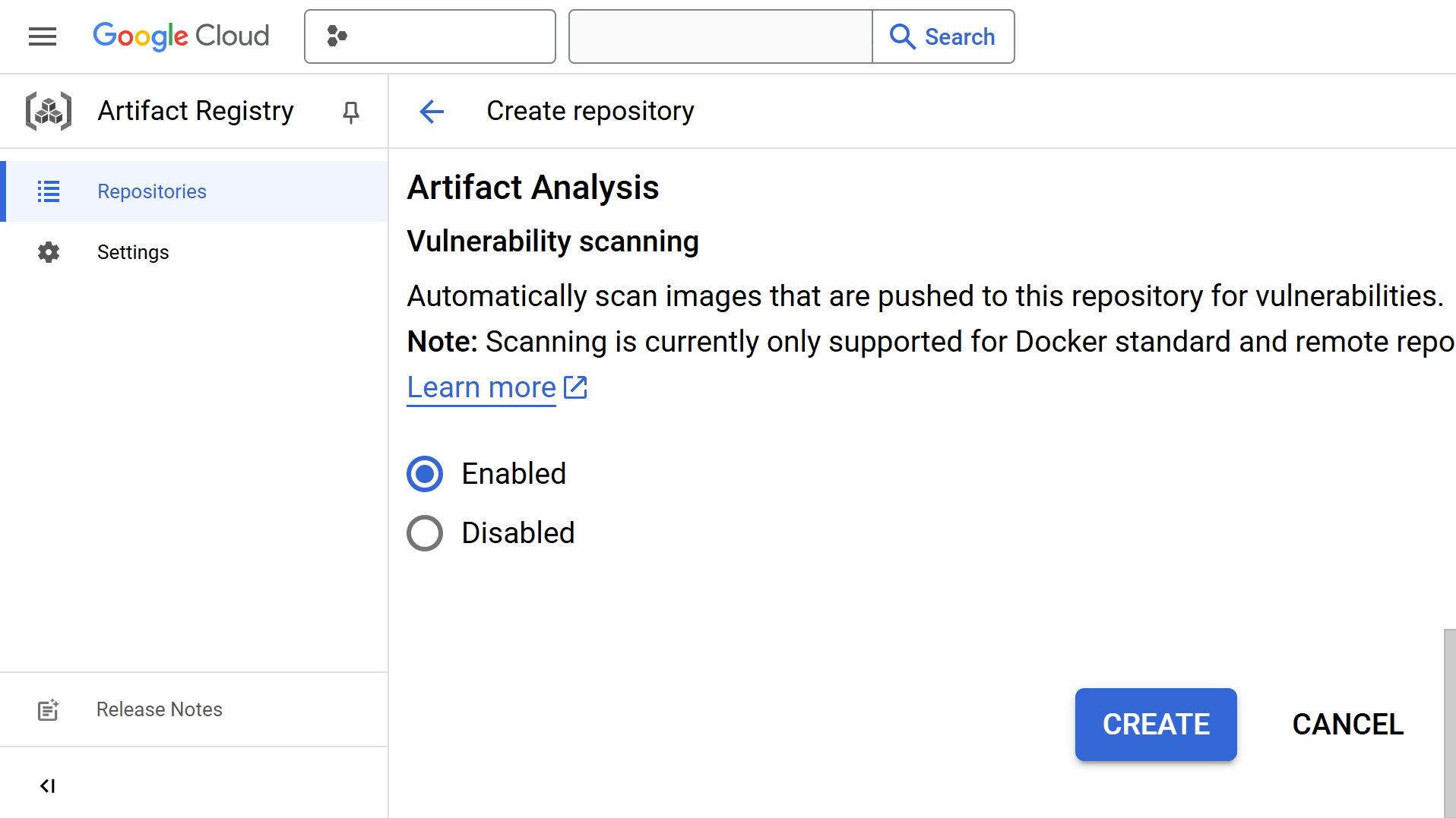

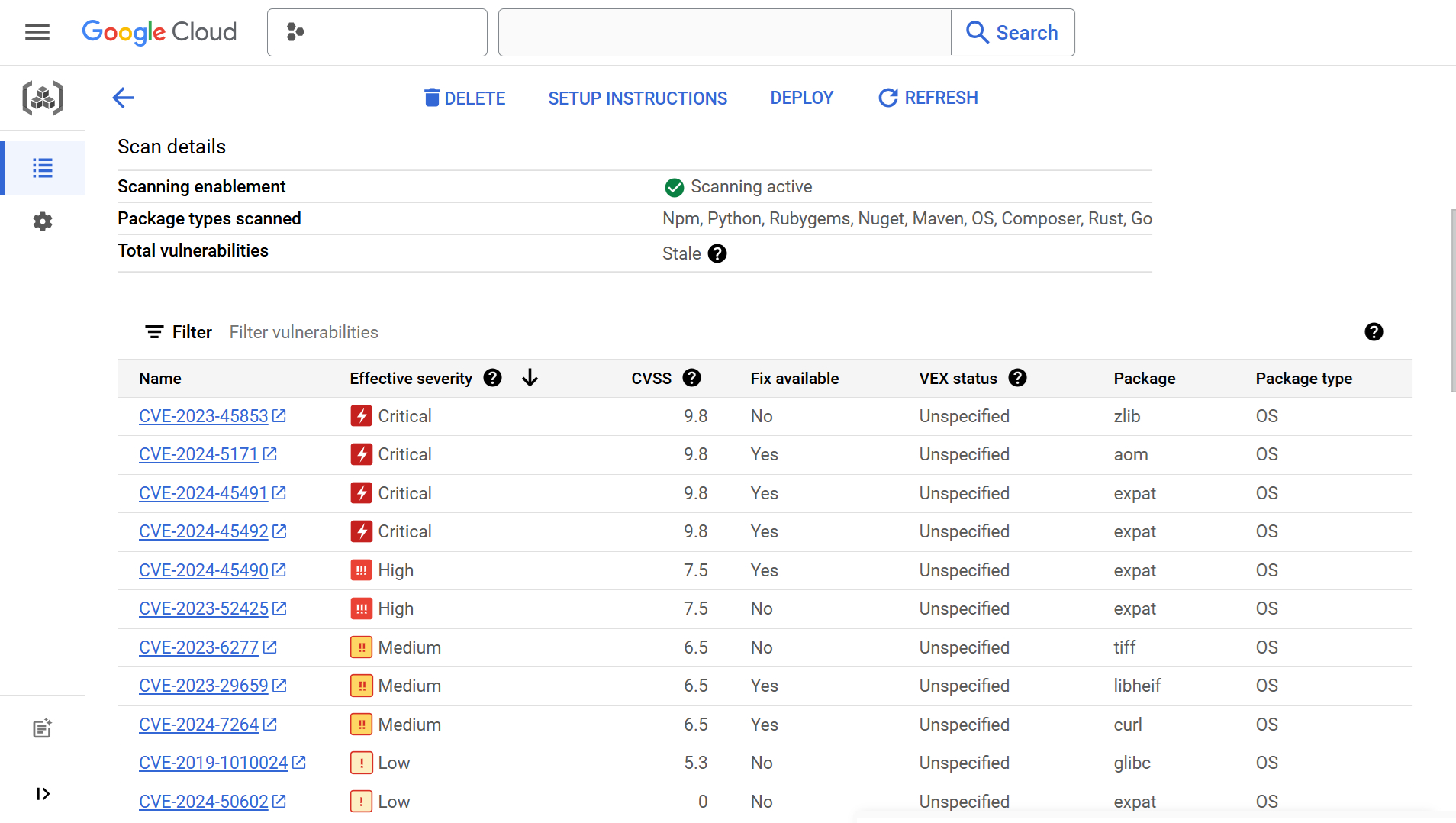

● 針對容器映像檔進行安全檢查,強烈建議啟用 Artifact Registry(GAR)的 Container Analysis(見圖四)來自動掃描容器映像檔,並且比對已知漏洞資料庫,產出漏洞報告和修復建議,確保容器安全(見圖五)。

透過整合 SCC 與 Container Analysis建立一體化的弱點管理流程,實現從漏洞發現到修補的自動化管理。最終,為了更有效地監控系統的狀況,利用 Cloud Logging 和 Cloud Monitoring 來建立一些規則,偵測是否有異常的行為發生,並且設定自動警報,一旦發現任何可疑的跡象,就能立即收到通知。

在這裡,最後防線則是配置備援計畫,包括定期進行資料備份和災難復原測試,確保在發生任何意外狀況時,都能夠迅速恢復系統的運作。

結論

雲端環境雖然因部署速度與彈性受到青睞,但安全應始終放在首位,創建不應使用預設配置,留意展開每個安全設定小細節,定期審查雲端配置並實施改進,將能有效降低攻擊風險,確保業務穩定運行。

[ 推薦文章:雲端自動擴展的隱患:配置錯誤將引爆成本危機? ]

此外,透過使用多層次防禦措施及持續監控,企業能夠主動應對安全威脅,避免類似事件重演,進一步建立客戶與市場的信任。此次事件為企業的雲端安全配置敲響警鐘,表明僅依賴基本防禦措施已不足以應對日益複雜的攻擊手段。企業必須制定完善的安全策略,強化從身份驗證、網路管理到資料備援的多層防禦機制,同時將弱點管理納入日常營運,以及時發現並修補潛在風險。強化雲端安全,不僅是降低風險的必要手段,更是企業在數位轉型時代保持競爭力的關鍵。

(本文授權非營利轉載,請註明出處:CIO Taiwan)