趨勢科技發表報告指出 4G/5G 企業專用網路 (以下稱企業專網) 所面臨的新興威脅。這份報告藉由一個模擬智慧工廠企業專網的測試環境,深入研究企業難以修補關鍵 OT 環境漏洞遭利用的困境,並詳細說明多種攻擊情境以及可行的防範措施。

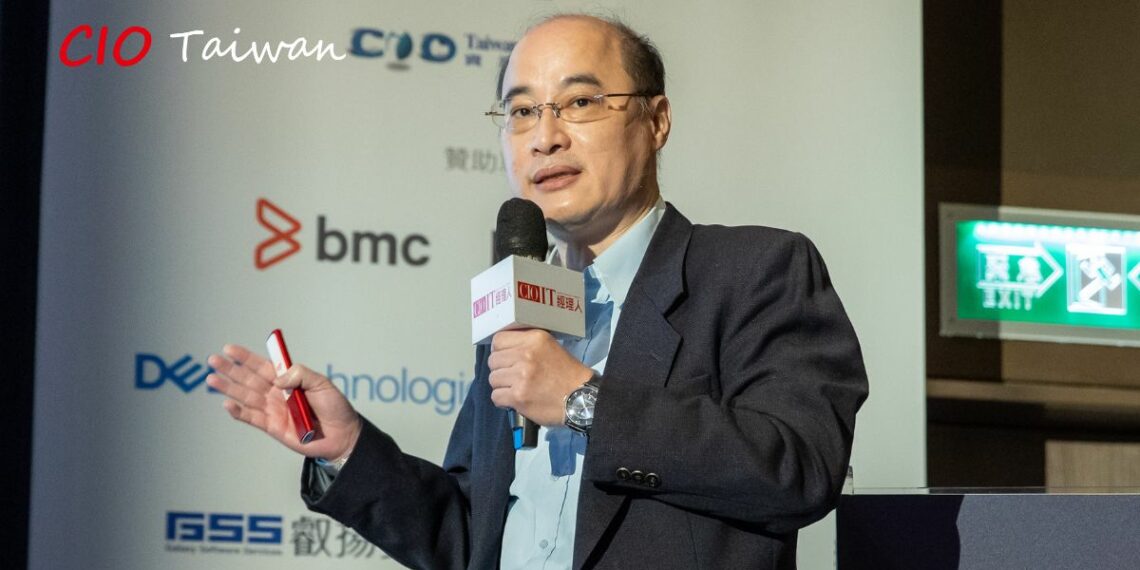

趨勢科技技術總監戴燊表示:「製造業正走在工業物聯網 (IIoT) 潮流的尖端,善用 5G 無遠弗屆的連網威力來提升其速度、安全與效率。然而,新的威脅正伴隨著這項新技術而來,而舊的挑戰也需要解決。正如這份報告中提出的警告,許多企業都陷入無法承擔停機修補關鍵系統漏洞的成本,所以只好冒著漏洞遭到攻擊風險的困境。所幸,這份研究提供了多項防範措施與最佳實務原則來協助智慧工廠確保今日與明日的安全。」

這份報告點出了七個駭客可能入侵核心 4G/5G 網路的重要破口:

- 執行核心網路服務的伺服器:攻擊這些標準商用 x86 伺服器的漏洞和強度不足的密碼。

- 虛擬機器 (VM) 或容器:若未套用最新修補更新就可能成為破口。

- 網路基礎架構:修補更新經常忽略了網路硬體裝置也需要修補。

- 基地台:這些裝置同樣含有韌體,因此也不時需要更新。

駭客一旦經由上述任一破口進入核心網路,就能在網路內橫向移動並試圖攔截或篡改網路封包。正如我們的測試環境所示,駭客可經由攻擊智慧製造環境中的工業控制系統 (ICS) 來竊取機敏資訊、破壞生產線,或者向企業勒索。

在報告中所示範的 11 種攻擊情境當中,破壞力最強的是攻擊 IT 和現場工程師經常使用的 Microsoft Remote Desktop Protocol (RDP) 伺服器。升級 5G 並不會讓 RDP 流量自動獲得保護,因此駭客可藉此下載惡意程式或勒索病毒,甚至直接挾持工業控制系統。RDP v 10.0 是目前最安全的版本,提供了一些安全措施來防範這類攻擊,但話說回來,企業要升級到最新版本仍可能存在困難。

為此,趨勢科技提出以下幾項建議來保護 4G/5G 園區網路:

- 使用 VPN 或 IPSec 來保護遠端通訊通道,包括遠端據點與基地台。

- 採用應用程式層次的加密 (HTTPS、MQTTS、LDAPS、加密 VNC、RDP v10 以及像 S7COMM-Plus 這類具備安全性的工業協定)。

- 採用 EDR、XDR 或 MDR 來監控園區與中央核心網路的攻擊與橫向移動活動。

- 採用 VLAN 或 SDN 來進行適當的網路分割。

- 盡早套用伺服器、路由器與基地台的修補更新。

- 採用專為 4G/5G 企業專網設計所設計的網路解決方案安全產品如Trend Micro™ Mobile Network Security (TMMNS) ,可在企業內部網路偵測及防範阻擋網路攻擊威脅及對終端聯網裝置進行零信任 (Zero Trust) 管理,透過資網路與無線網路提供雙層防護,提供最大保護效果。

企業專用行動網路的建置,不僅牽涉到終端使用者,更牽涉其他單位,如:服務供應商與系統整合商。此外,企業專用 4G/5G 行動網路屬於大型基礎架構,而且使用壽命很長,所以一旦建置之後就很難汰換或修改。因此,有必要一開始就內建資安防護,在設計階段就預先找出及預防可能的資安風險。

-350x250.jpg)