國際資安標準形形色色,本文簡述各種標準的內容,提供董監事、公司高階主管與資安管理者參考。

文/吳明璋

就一般人的印象,國際資安標準不是充滿複雜難懂的條文,就是為了客戶或政策要求下而推動。自標準 ISO 27001 公布後,新一波國際資安標準紛紛出爐,也成為國內各大資安研討會的主題。在數位韌性(Cyber/Digital Resilience)的趨勢下,到底高階主管如何從管理意涵理解最新的資安標準?為了和過去資安標準有所區隔,以下就簡稱為數位韌性標準。

[ 2022年度CIO大調查報告下載 ]

如何溝通資安標準的管理意涵,一直是作者推廣資安標準的主軸。BS7799 是作者取得第一張資安證照,於 2004 年協助技術服務中心推動政府A級單位認證之專案。當時,政府機關率先取得英國國家資安標準 BS7799 認證,以達國際資安合規水準。隔年,BS7799 改版更新成為 ISO 27001。以下就參與評量顧問、標準制定與本土化手冊評審之經驗,分享這幾年實務應用的心得與體會。

數位韌性是進行式

在過去「資安 1.0」時代,資訊(資安)人以技術面管理為主,以因應地域性電腦病毒的攻擊。2014年,Gartner 報告探討新資安典範移轉的重要性,甚至大膽提出「預防無用論」(Perfect Prevention is Impossible)觀點。面對後疫情國際駭客攻擊,企業宜採納數位韌性的國際實務,以因應防不勝防的「資安 2.0」挑戰。尤其在後疫情時代,數位韌性成為企業推動數位轉型之基石。

標準的管理議題

一般人可能會有疑問:資安不就是執行那些會被稽核的控制點?為何還要研究這些數位韌性標準背後的框架,或是管理原則?

以 ISO 27001 為例,該標準採用為人熟知的PDCA管理原則:計畫(Plan)、執行(Do)、查核(Check)、行動(Act)。不同的數位韌性標準也有不同的管理原則,或特定須解決的資安議題。就作者的專案經驗,以下針對 NIST CSF、SEMI E187、IEC/ISA 62443 與CMMC,分析這些標準背後的管理議題。

NIST CSF

從2014年推廣至今,美國「國家標準技術研究所」(National Institute of Standards and Technology, NIST)「網路安全管理架構」產業標準(Cybersecurity Framework, CSF)已成為國際數位韌性的實務性標準。

CSF 框架採用風險管理程序,並扣緊組織宣達資安決策與優先順序之安排。從企業策略的角度,思考組織資安風險管理之生命週期。從風險管理角度,組織或許會採取不同風險處置的方式,如減損、移轉、規避與接受,端靠企業關鍵性服務之潛在衝擊分析。最後,企業依據風險容忍度,可安排資安活動之優先順序。

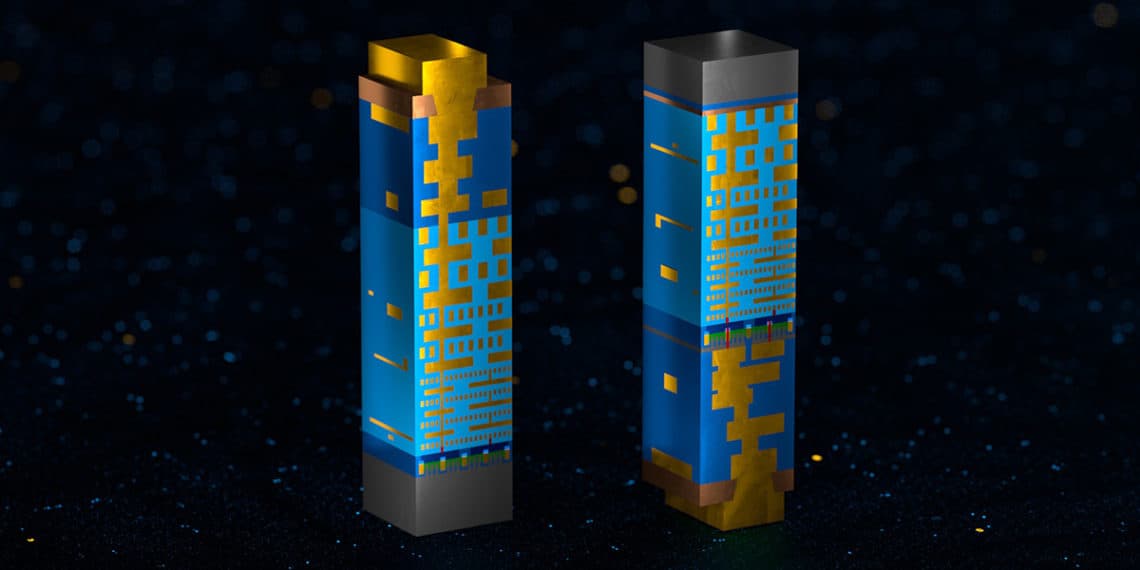

SEMI E187

2022 年由國際半導體產業協會(SEMI)公布最新機台資安標準 SEMI E187,重點為解決半導體機台安裝的老舊軟體(Legacy Software)問題。何謂老舊設備?舉例來說,室內裝潢時常被詢問是否更換管線。早期電線配置不見得符合最新的用電需求,可能會成為潛在電線走火的隱患。如果不在完工前一併解決,事後很難處理。表面上,管線更換看不到裝潢的效益,也是為數不小的一筆費用,但是為必要的支出。

[ 加入 CIO Taiwan 官方 LINE 與 Facebook ,與全球CIO同步獲取精華見解 ]

老舊設備常見於工廠領域,但老舊軟體的資安問題容易被忽略,尤其是國外原廠設備。某基礎建施業者電力設備採用日本原廠,一旦設備需要軟體更新(Patch Updates)後須送回日本重新驗證。設備使用者嫌麻煩也不會去深究,就推說設備沒有資安問題。如果設備軟體沒有更新,等於是將產線門戶大開。一旦IT資安防禦被突破,駭客便可輕易長驅直入。

況且設備軟體屬於整體供應鏈的一環,單一廠商很難介入解決。在國內半導體跨界資安專家通力合作之下,這個標準可望解決這個棘手的全球供應鏈資安議題。

IEC/ISA 62443

針對工廠設備資安,國際自動化學會(International Society for Automation, ISA)。自2009年起,陸續公布工業自動化及控制系統 IEC/ISA 62443 系列標準的內容。

這個系列標準欲解決設備資安所有權(Cybersecurity Ownership)的問題:到底設備資安該由誰負責?公司IT、資安、設備使用者、採購,還是設備廠商?就像是上述半導體機台老舊軟體的問題,採購希望設備使用者提出設備規格條件;設備使用者認為這不是他的職掌或KPI績效指標,IT或資安才有專長;IT或資安認為生產設備不是由他們管理。因此,這個關鍵性資安議題成為三不管地帶。

IEC/ISA 62443 界定由設備使用者負責設備資安管理。從維護的角度,軟體更新是否為設備維護的一環?答案是肯定的。以前設備使用者只負責記錄通報硬體故障,並不負責軟體。該標準協助設備使用者釐清第三方服務提供者與整合服務提供者的角色與任務。其次,資安管理系統(Cyber Security Management System)、工廠資產盤點、工廠資安架構(如Reference Model)、設備資安風險評估與軟體更新流程等都是工廠亟須建立的資安管理機制。

CMMC

2019年,美國國防部正式宣布網路安全成熟度模型驗證(Cybersecurity Maturity Model Certification, CMMC)1.0 版本,成為要求承包商遵循的資安標準。延續軟體能力成熟度模型(Capability Maturity Model, CMM),卡內基美濃大學依此成熟度原則發展出資安標準。

在17個領域、171 個資安實務中,CMMC 1.0 版以五大成熟度層級、驗證組織資安流程與能力之執行。CMMC 2.0 版於兩年後推出,簡化成三大成熟度層級:基礎型(Foundational)、先進型(Advanced)與專家型(Expert)。基礎型評估為年度自我評估,先進型評估含自我評估與認可的第三方驗證,最後專家型評估由政府主導進行。CMMC 2.0 版與NIST標準彼此對照,以求呼應最新的國際資安實務。

企業資安態勢(Posture)

不管是在演講分享的場合,還是客戶的評量專案,作者常被問起如何為企業評量打分數,或是資安成熟度的問題。

在成熟度議題上,不同的數位韌性標準有各自的解讀。

NIST CSF 不強調自己在資安標準的成熟度評分,甚至陳述實施的四個層級不代表成熟度。縱觀國際第三方認驗證單位,數位韌性標準可做為產業成熟度(產業評比)或企業資安態勢(自我評比)的衡量基準。在產業成熟度資訊無法取得之下,企業以數位韌性標準作為自評工具為具體可行方式。

在這一波國際的主流討論,資安態勢成為業界應用推廣的焦點。何謂態勢?以身體為例,姿勢因人而異,但也有許多相關研究著重在姿勢與身體健康之關係。如果IT是企業的先天遺傳,資安態勢就是後天學習。透過數位韌性標準,評量企業資安體質的現況(As-Is),聚焦未來(To-Be)的輪廓,才能制定合宜的資安行動方案。

標準不只是標準

在法規或客戶的要求下,國內通過 ISO 27001 驗證的組織多半由IT部門先導入,頂多再加上研發單位與客戶在意的業務單位。在不熟悉數位韌性標準之下,IT通常會有類似的回應,IT 都有做數位韌性標準的控制項。

這樣思維無形之中限縮公司資安風險盤點的範圍。以某國際 3C 代工客戶為例,IT 部門強調他們已導入 ISO 27001。事實上,全公司僅有 IT 部門通過驗證,其資安風險的鑑別範圍局限於 IT 系統,並沒有包括工廠資安,更無涵蓋公司整體的資安風險。

其次,資安風險盤點也涉及到部門職掌。如前所述,CSF 是從風險管理思維發展的標準。以某個客戶資訊部門資安主管為例,他強調 CSF 是管理框架,對於IT幫助不大;至於 CSF 提到的風險管理,由公司的風險管理委員會負責,他只在意 IT 有關的資安標準或指標。

因此,這一波新的國際資安標準不僅強調國內忽視的風險管理框架、老舊系統與所有權等管理議題,更開啟企業資安態勢之研究應用,驅動國際數位韌性最佳實務。

作者吳明璋,目前在 SEMI Taiwan 擔任資安委員會委員,本身則是韋萊韜悅台灣分公司負責資訊安全顧問諮詢與保險服務。著有《鋼索上的管理課:駭客、災變與多變動時代的韌性管理學》一書。

(本文授權非營利轉載,請註明出處:CIO Taiwan)