Palo Alto Networks威脅情報小組Unit 42在最新的部落格文章中表示,發現一項從未被通報過的網路釣魚攻擊行動,目的為散佈資料竊取程式。該程式偽裝成試算表範本等辦公工具的惡意連結,可藉此取得 Facebook 商業帳號控制權。這個新變種( NodeStealer 2.0,以 Python 編寫)不同於 Meta 於 2023 年 5 月通報的版本,可竊取加密貨幣,並使用 Telegram 外洩資料。可看出攻擊者以 Facebook 商業帳號為目標的趨勢日益明顯,目的在於進行廣告詐欺並獲取經濟利益。

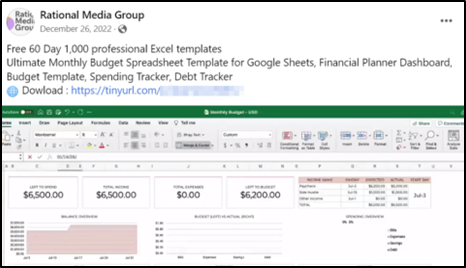

主要感染途徑為 2022 年 12 月的網路釣魚攻擊行動,攻擊者藉此傳遞惡意程式 1 號與 2 號變種,並利用多個 Facebook 頁面和使用者作為資訊發佈管道,誘騙受害者下載來自已知雲端檔案儲存供應商的連結。點選連結後會下載一個包含惡意資料竊取程式 .exe 執行檔的 .zip 壓縮檔。如果您想瞭解攻擊者如何誘使受害者下載受感染的 .zip 檔案,可參考下方的 Facebook 網路釣魚貼文。

1 號變種的攻擊手段相當高調,會建立各種可能遭視為異常活動的處理程序,包括強制關閉圖形化使用者介面 (GUI) 上的快顯視窗。然而 2 號變種的攻擊更加分散,增加了識別惡意活動的難度。

透過使用受害者的使用者 ID 和存取權杖,這兩種變種都可連接至 Meta Graph API 竊取 Facebook 商業帳號憑證。Graph API 是管理資料進出 Facebook 的主要方式,可以用程式化方式查詢資料、發佈貼文、管理廣告等。攻擊者會使用 Graph API 竊取目標對象的追蹤者數量、使用者驗證狀態、帳號是否使用預付服務等資訊,並傳送至命令與控制伺服器 (C2)。攻擊者也會試圖檢視常用瀏覽器的 cookie 和本機資料庫以竊取登入憑證。

2 號變種則更進一步,將真正使用者的電子郵件地址改為網路攻擊者控制的信箱,讓使用者永遠無法存取帳號。

Palo Alto Networks台灣區總經理尤惠生表示:「網路行銷和廣告是現今多數企業的核心。利用 NodeStealer 2.0 的 2 號變種,網路攻擊者可以更改電子郵件地址,並讓使用者永遠無法存取帳號。不當使用帳號抵用金或發佈不當內容,可能會導致大規模的財務和聲譽損失。而 Facebook 的使用族群年齡層偏大,對科技可能較陌生,更容易成為攻擊目標。」

他接著指出:「若想防範 NodeStealer 及其各類變種,組織需要審視防護政策,留意 Unit 42 提供的入侵指標 (IoC)。重點在於要採取主動措施,教育員工防範現代網路釣魚策略,這些策略利用時事、業務需求和其他具吸引力的主題。」