2024 CISO Insight 資安調查解析(1)

CISO Insight 是由 CIO Taiwan 的 CISO 資安學院所發動的問卷調查,問卷內容以資安長的角度出發,探查企業資安策略的實施現況及痛點,讓產業資安長們得以了解所屬企業與其他公司在資安防禦策略上的異同,找到自己的座標。

採訪/施鑫澤、鄭宜芬 ‧刊期/2024.12

為了能更深度解讀調查結果,同時也更貼近資安長的想法,《CIO 雜誌》特別邀請幾位不同產業的資安長就「2024 CISO Insight資安調查報告」進行解析,深入盤點企業資安治理、資安威脅,及採購與預算三大議題。本期將從「資安治理」做為系列專題的起點。

[ 加入 CIO Taiwan 官方 LINE 與 Facebook ,與全球 CIO 同步獲取精華見解 ]

「資安治理」是企業做好資訊防護的關鍵基礎,故此系列報導優先探討這一議題,分析企業資安策略現況、理想與實務的差異、企業如何評估資安風險,以及合規與零信任架構的重要性。

前端有破口 推動重點卻在後端

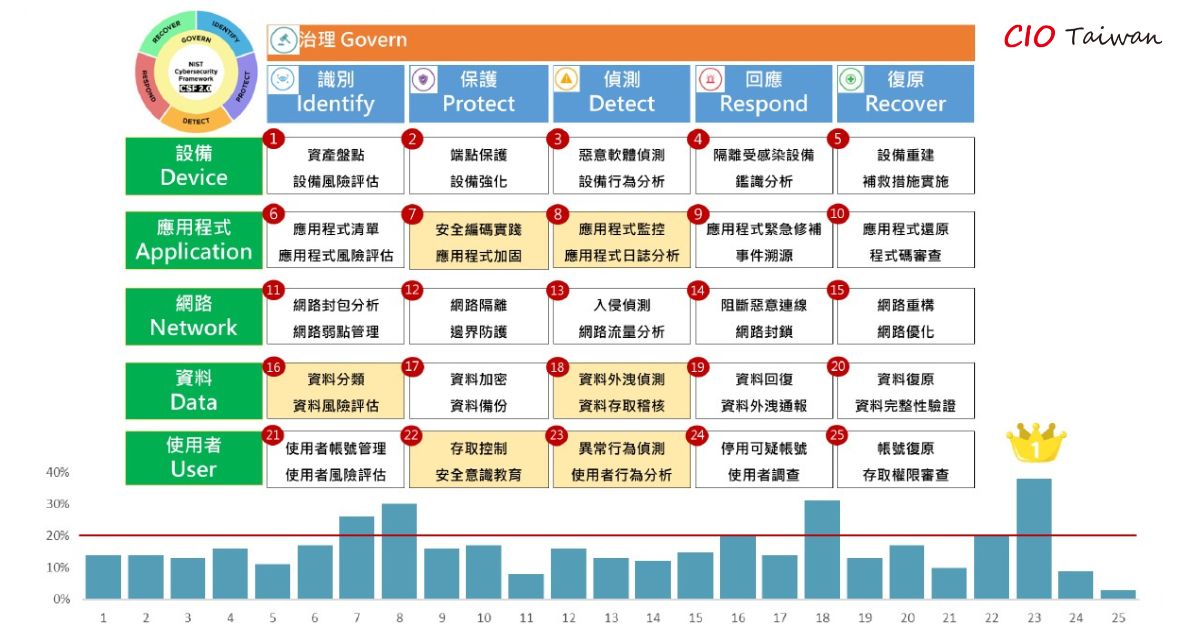

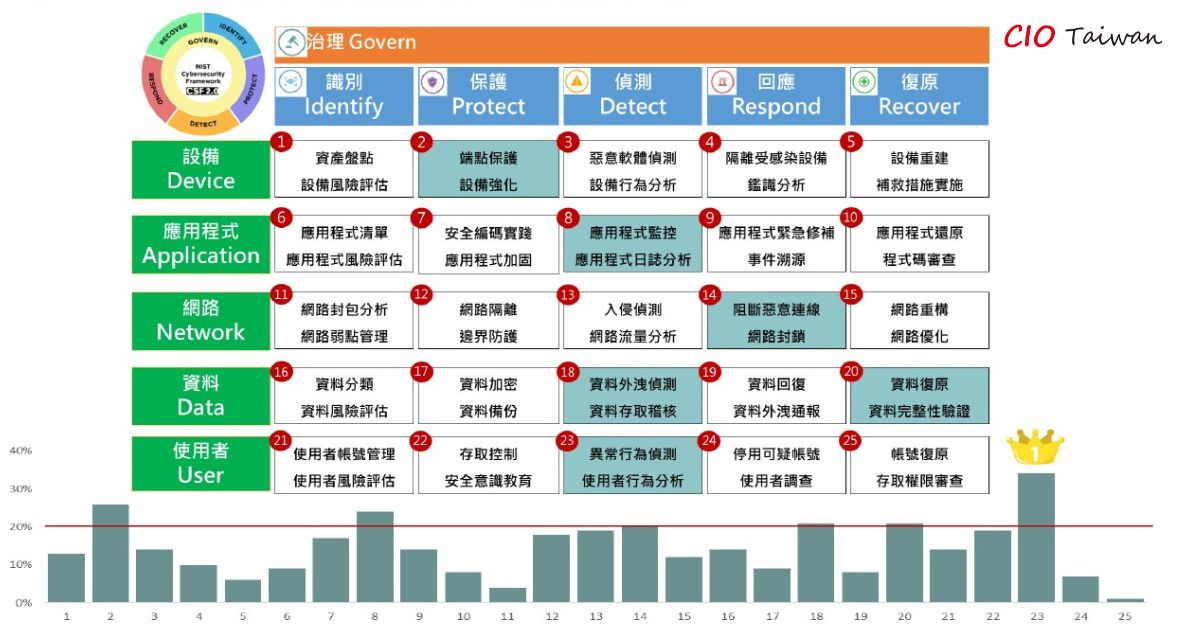

根據調查結果顯示,資安長認為公司最需要補強的缺口是識別、保護、偵測,然而實際關注推動的重點卻是偵測、回應與復原。資安長普遍分析,這樣的差異與策略反映了理論跟實務的差異。

◤您認為貴公司最需要補強的破口是哪些?

[ 立即下載 2024 CISO Insight 資安調查報告 ]

◤您在 2024 年最關注推動的會是哪幾個區塊?

合勤投資控股資安長游政卿分析,這顯示資安長在管理上遇到的實際挑戰。理想上,企業當然希望能全面加強識別、保護和偵測能力,畢竟這些是企業的第一道防線。但現實往往不如人意,不得不把重心放在偵測、回應和復原上。

造成這種差異主要有幾個原因,首先是資源不足,這是最現實的問題,很多公司的預算和人力都很吃緊,沒辦法同時顧及所有方面,只能優先處理最急迫的問題;其次,現在的資安威脅變化太快、太複雜,資安長常常是在應對已經發生的攻擊或入侵,這就迫使資安長必須加強偵測能力,才能及時發現問題並快速回應;還有一點,偵測、回應和復原的效果比較容易看得到、量化,這對於資安長向高層爭取資源很有幫助,特別是在資源有限的時候。

然而,這樣的執行策略並非長久之計,建議資安長應縮小理想和現實之間的差距,建立更平衡、更有效的資安體系,努力平衡短期需求和長期策略,這需要時間,也需要整個組織的共同努力。

◤四大資安策略增強防護。

某位不具名的面板廠資安長指出,駭客威脅巨大,若資源充裕,當然希望強化前端防護,但實際上難以達到,業界普遍從後端著手。他表示,防護難免疏漏,駭客得以趁虛而入,因此該公司除了有效備份,近年更著重「威脅可視化」,以利資安部門盡速發現、應變與復原。

另一位金控資安長表示,「CIA 資訊安全三要素」包含機密性(Confidentiality)、完整性(Integrity)和可用性(Availability),為資安設定了三大關鍵面向,便於針對不同威脅制定相應的防護策略,例如哪些項目需要優先執行,哪些項目需要做到最徹底等,不同的思考方向,會帶出不同的資安作為,適合不同產業確立資安目標。建立安全系統的首要步驟是資產盤點,這是構成安全系統開發的基礎。透過這些要素,能夠透過全面且高層次的檢視,評估現行的安全程序和工具。

企業如何評估資安風險?

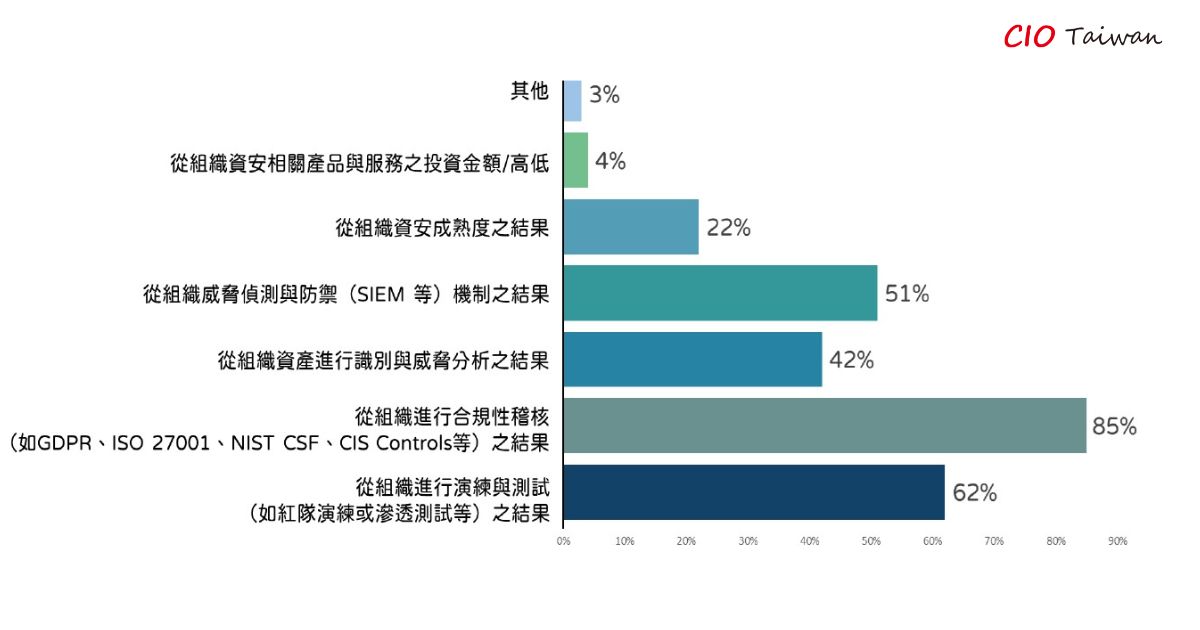

預防勝於治療,為了降低理想與現實的落差,評估資安風險宛如人做健檢一樣,事前做好評估才能提升資安成效。企業評估資安風險的前三大策略分別是:85% 從組織進行合規性稽核、62% 從組織進行演練與測試(如紅隊演練或滲透測試等)、51% 從組織威脅偵測與防禦(SEMI 等)機制之結果。

佳世達集團資訊長黃莉雯表示,透過合規稽核可逐項檢視公司管理狀況,了解實際執行、辨識、偵測與復原能力,有助於量化資安成熟度,讓高層及董事會更易理解。

醫療界資安長所見略同,臺北榮民總醫院資訊室主任郭振宗分析,首先,金融業與醫療業受到法規嚴謹的監控,合規是最基本也最重要的標準,才能免於被裁罰;其次,藉由每年數次的演練測試,能夠讓企業了解自身的防禦能力與漏洞,提升資訊團隊的應變能力;再者,日常偵測如端點偵測及回應(EDR)或是防火牆紀錄檢視、入侵防禦系統(IDS)或入侵防禦系統(IPS),以及結合資通安全威脅偵測管理(SOC)做好日常維運,皆是做好資安的基礎。

彰化基督教醫院資安中心主任粘良祁表示,僅有組織架構與治理框架可能讓資安流於形式,透過合規性稽核可促進高層投入人力、物力與財力資源,推動資安發展,有稽核並開缺失,才會推動整體制度改善;攻防演練可有效驗證公司的資安模式,向高層報告預算與開銷,還能夠驗證廠商昂貴的資安產品是否如宣傳般的有效。

游政卿表示,每種策略都有其優劣,合規性稽核絕對是個重要的起點,它能確保企業符合法規要求和業界標準,為資安管理提供一個基本框架。

光是合規並不等於完全安全。稽核通常是定期進行的,可能跟不上快速變化的威脅環境。因此透過演練測試來評估資安風險,可模擬真實的攻擊場景,幫資安長找出實際操作中的漏洞,特別是像紅隊演練這種高階測試,能夠全面檢視公司的防禦能力。不過,測試效果取決於設計和執行的品質,資安長應不斷最佳化和更新測試方案;偵測與防禦強調了主動防禦的重要性。透過即時監控和快速回應,資安長確實能更好地應對新興威脅。

這三種策略為資安風險評估提供了不錯的基礎。但實際操作上,資安長還是要根據公司的具體情況,採用更全面、更動態、更持續的評估方法,才能真正有效地管理資安風險。最重要的是,別忘了風險評估的目的是為了指導後續的風險管理和資源分配。因此,評估結果一定要能轉化為具體的行動計畫和改進措施,以免淪為空談。然而,光靠技術並不夠,建議還需要配合人員訓練和流程最佳化,才能真正發揮偵測與防禦系統的作用。

◤您如何系統性評估組織的整體資安風險?

此次調查也顯示,高達八成(82%)企業取得 ISO 27001,明顯高於其他 NIST CSF 認證。其中 34% 金融業與 22% 高科技製造業,使用 ISO 27001 框架作為資安治理的原則。

遠傳電信資安長朱建國分析,資安人大多希望能有第三方公正客觀的眼光來評估資安成效,ISO 27001 作為第三方立場,在臺灣已推行多年,與 NIST CSF 的差異並不大,評估標準跟推動目標也頗相近。臺灣早已在公家機關導入 ISO 27001,發展相對健全與成熟,且其驗證體系、輔導機構的資源也相當充足。使得企業無論在取得資源、研討會交流,還是提升稽核便利性及資安成熟度方面,皆能依據 ISO 27001來建立資安管理的底層架構。

零信任架構 集團鏈不可輕忽

零信任概念發展已久,近年更成為各國重視的資安策略。根據統計,導入零信任架構過程中,遇到的主要挑戰是與現有系統的整合問題(56%),其次是員工培訓和意識推廣(21%)、資金和資源限制(17%),以及技術實施困難(6%)。

凌巨科技資訊管理處副處長賴生霖補充道,現今的資安防護大多屬於被動式防禦,尚未到真正的主動防禦層級。一些企業面臨更為複雜的資安需求,依賴自動化網路系統來進行防護,而這類資安策略的層次往往涵蓋多層次的新技術或架構,以增強防禦力。例如,近年廣泛應用的零信任架構,無論是合規性稽核、演練測試還是偵測與防禦,都以零信任為基礎。

他觀察到近年還出現一種「集團鏈」現象,例如 A 汽車跟 B 汽車分屬不同品牌,但創辦人相同,兩家公司之間也有交換資料,形成集團鏈中的聯盟鏈。但須注意的是,若其中一家公司出狀況,便可能引發連鎖效應,建議除了內外部系統構建零信任架構,集團鏈內部也應採取零信任防護。且零信任架構不僅要納入設備和網路環境,還應覆蓋人員、應用程式,以及系統間的驗證,從而確保整體安全。

根據此次調查報告結果顯示,多位資安長認為,資安治理是所有防護的基礎。雖然有許多理想的資安目標,但難以一蹴可幾,且不能僅停留在事後救火、亡羊補牢的階段。必須藉由策略性規劃和精準實踐,利用 20% 的資源來解決 80% 的問題,對症下藥才能有效提升資安防護。唯有建立完善的防禦體系和成熟的治理機制,企業才能在風險管理與資源分配之間達成最佳平衡。

【 2024 CISO Insight 資安調查解析系列文章列表 】

- 解析系列文章 1:資安治理 企業防護的核心基礎

- 解析系列文章 2:應對企業資安威脅 禦敵於外與制敵於內並重

- 解析系列文章 3:防堵供應鏈資安破口 採購與預算越趨嚴謹高標

(本文授權非營利轉載,請註明出處:CIO Taiwan)