現代人重度依賴網路,人手一機,無時無刻都在使用網路,已經與網路密不可分,各種資訊在網路上傳遞,其中包含了不少的敏感資訊。這些牽涉到個人隱私的資訊,如果在網路傳輸上,沒有藉由合適的網路架構來協助保護,那麼將很容易被竊取。如果大家平常有在關注資訊類的相關新聞,是不是常常可以看到某某知名企業的重要資訊流出或被盜取呢?接下來讓我們從網路架構的角度來探討資安。

首先,資安防護最重要的金三角,便是CIA了,CIA分別所代表的是

- C(Confidentiality)機密性,確保傳輸資訊時,資訊只被正確的人、時間及地點取得,保障資料的機密性。

- I(Integrity)完整性,指在傳輸、儲存資訊或資料的過程中,資訊及資料不被未授權的篡改。

- A(Availability)可用性,指的就是一個系統或服務,不會因為任何因素導致服務中斷及停止。

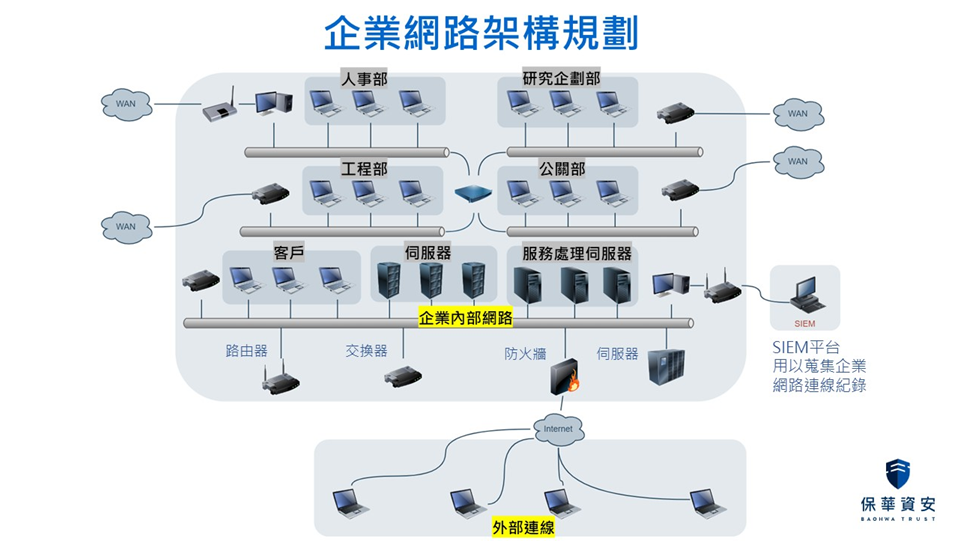

從資安的角度來考量,網路架構上建議依照實際情況劃分成以下部分:

一、外部網路 (WAN)

二、非軍事區 (DMZ , Demilitarized Zone)

- 主要放置對外服務的伺服器:官方網站、報名系統等相關對外服務。

- 因為該區為最容易遭受攻擊的區域,只依實際需求開放特定服務。

- 進行此區身分驗證的控管。

- DMZ至內部網路使用防火牆進行存取控制。

- DMZ遭受入侵時可能藉此進入內部網路。

三、網路管理區

- 主要放置網路管理設備:網路管理系統、認證系統、監控系統。

- 網路設備維運應該與路由及服務的網段有所區隔。

四、網路紀錄區

- 主要放置如備份主機與日誌主機。

- 網段規劃建議將不相關的設備獨立。

- 僅允許日誌存取與管理員連線管理。

五、實體隔離區

- 將特定功能之網路設備使用獨立網段區隔開來。

六、內部網路(LAN)

- 使用內部私有IP,無法從外部直接連線存取。

- 使用VLAN區分,不要將所有使用者與伺服器置於同一VLAN。

- 使用防火牆控管出入流量。

公司內部繪製網路架構圖,可以有效且快速的釐清與了解相關網路架構、網路狀態與備援狀態。同時應標註對應IP網段、樓層VLAN分隔、各設備位置。並考量網路備援的機制。

網路架構中常見的防護措施

防火牆

防火牆的用途主要是管制流量,可以在專用網/公用網、內網/外網之間建立保護屏障,讓正常或受到認可的流量通行,其餘的就加以攔截。

入侵偵測

入侵偵測(IDS , Intrusion-detection system) 則是會尋找不應存在的流量,專門尋找來自駭客的流量,這類裝置採被動方式運作,它們會監視網路進出的流量然後將可疑流量記錄下來,IDS也分成網路式IDS(NIDS)與主機式IDS(HIDS)。NIDS通常是連接到一個 TAP 裝置或交換器的 SPAN 埠。這表示流量可以正常傳送至目的地而不受任何干擾,流量會自動複製到 NIDS 的 SPAN 埠來執行分析。若是 HIDS,則通常會安裝在電腦、平板、伺服器等裝置上。大多數的 HIDS 都不能即時分析流量,而是在事後進行記錄檔案的分析。

入侵防護

入侵防護(IPS , Intrusion Prevention System)是IPS屬於主動防護,當IPS發現不合法的流量時,便會主動發起攔截終止惡意的連線。但是相反的,IPS的調校就會顯得特別重要,錯誤不當的設定可能會導致正常的連線也遭到攔截,IPS 必須知道什麼是不要的流量,這需透過特徵檔或自我學習來達成。因此,目前多數的企業大多只導入IDS,將事件寫入紀錄,加上資安事件管理 (SIEM) 系統與事件應變計畫與應變團隊來處理。

SIEM平台

SIEM(Security Information and Event Management),是一種可以將各個不同設備所收集之日誌檔案彙總加以交叉關聯分析的平台,從這個平台可以得到有效資訊,例如尋找可能的入侵指標 (IoC , Indicators of Compromise),配合應變團隊來快速地進行判斷分析及處置。

總結

經過合理的網路架構規劃,搭配前端外部佈置的防火牆、IDS及IPS,搭配內部合理適當的實體隔離與網段區隔,同時將各網路設備的日誌檔統整至SIEM平台加以監控,就能極大的避免與減緩網路攻擊,減少不必要的金錢損失以及商譽。

詳細圖文參考連結: https://bit.ly/3ud16x5