原因是其利用了 ProxyLogon 和 ProxyShell 漏洞,以及初始存取代理 (IAB),儘管使用遠端桌面通訊協定進行外部存取的情形有所下降,但攻擊者使用這項工具進行內部橫向移動的情形增加了

Sophos 今天發布《2022 年主動攻擊者劇本》(Active Adversary Playbook 2022) 報告,詳細介紹 Sophos Rapid Response 團隊在 2021 年看到的攻擊者行為。調查結果顯示攻擊者停留的時間增加了 36%。2021 年入侵者停留時間中位數為 15 天,而 2020 年只有 11 天。該報告還揭露 Microsoft Exchange 中 ProxyShell 漏洞造成的影響。Sophos 認為某些初始訪問代理 (IAB) 先入侵了這些網路,然後將存取權限出售給其他攻擊者。

Sophos 資深安全顧問 John Shier 表示:「網路犯罪的世界已經變得非常多樣化和專業化。IAB 會入侵目標、進行探索性偵察或安裝後門程式,然後將存取權限出售給想要發動攻擊的勒索軟體團體,而這種作法形成了一個分工的犯罪行業。

「在這個日益變動、非常專業的網路威脅環境中,企業很難跟上攻擊者不斷變化的工具和手法。重要的是,防禦人員必須了解在攻擊鏈的每個階段應該觀察的內容,如此一來才能盡快偵測和消除攻擊。」

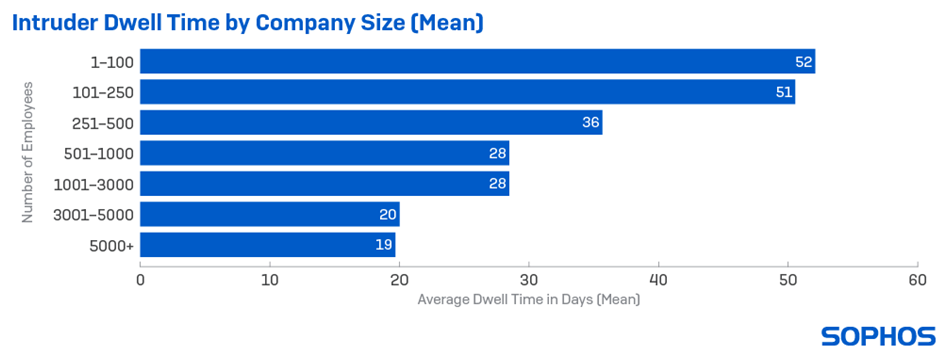

Sophos 的研究還表明,入侵者在較小型組織環境中停留時間更久。攻擊者在員工人數 250 人的組織中停留約 51 天,而在員工人數 3,000 到 5,000 人的組織中通常只停留約 20 天。

Shier 繼續表示:「攻擊者認為更大型組織更有價值,因此他們更有動力入侵,取得想要的東西後就離開。較小型組織能獵取的價值較少,因此攻擊者會潛伏在網路花更多時間。也有可能是這些攻擊者經驗不足,需要更多時間來安排入侵進入網路後的下一步。最後,較小型組織通常沒有能力看出攻擊鏈,無法偵測和驅逐這些攻擊者,使得他們得以延長停留的時間。

「隨著尚未修補的 ProxyLogon 和 ProxyShell 漏洞被發現以及 IAB 興起,我們看到更多證據表明在單一目標中同時有多個攻擊者。如果這麼多攻擊者都鎖定同一個網路,那麼他們會想要盡快行動以搶得先機。」

劇本中的其他主要發現包括:

- 尚未發展成如勒索軟體等重大攻擊的「隱形」入侵,以及 IT 安全資源較少的小型組織和行業領域,攻擊者在被偵測出來前停留時間的中位數更長。受勒索軟體攻擊的組織,攻擊者的平均停留時間為 11 天。遭到入侵但尚未發生如勒索軟體等重大攻擊 (佔所有事件的 23%) 影響的組織,中位停留時間則為 34 天。教育領域或員工少於 500 人的組織,停留時間則更長

- 停留時間越長,進入點越多,組織越容易受到多個攻擊者的攻擊。鑑識證據發現了多個攻擊者的實際案例,包括 IAB、勒索軟體團體、加密挖礦程式,有時甚至是多個勒索軟體操作者同時鎖定同一個組織

- 儘管使用遠端桌面通訊協定 (RDP) 進行存取的情形有所下降,但攻擊者使用這項工具進行內部橫向移動的情形增加了。2020 年,攻擊者使用 RDP 進行外部活動佔所有分析案例的 32%,但到 2021 年這一比例下降到 13%。雖然這種轉變是好的,表明組織已經改進了對外部受攻擊面的管理,但攻擊者仍繼續濫用 RDP 進行內部橫向移動。Sophos 發現,2021 年攻擊者在 82% 的案例中使用 RDP 進行內部橫向移動,高於 2020 年的 69%

- 在攻擊中結合常用的工具,是顯示入侵者活動的強烈警訊。例如,事件調查發現,2021 年 64% 的案例中同時出現了 PowerShell 和惡意的非 PowerShell 腳本;同時出現 PowerShell 和 Cobalt Strike 的情況佔 56%;同時發現 PowerShell 和 PsExec 的情況佔 51%。偵測到這些關聯性時,可以作為即將發生的攻擊的預警,或確認網路上是否存在主動攻擊

- 50% 的勒索軟體事件都與資料外流有關——根據可獲得的資料顯示,資料外流到部署勒索軟體之間的平均間隔為 4.28 天。Sophos 在 2021 年回應的事件中有 73% 和勒索軟體有關。在這些勒索軟體事件中,50% 外流過資料。資料外流通常是勒索軟體發布攻擊前的最後階段,事件調查顯示,它們之間的平均間隔為 4.28 天,中位數為 1.84 天

- Conti 是 2021 年最多產的勒索軟體,佔總體事件的 18%。REvil 勒索軟體佔 10%,而其他主流的勒索軟體,包括攻擊美國油管公司 Coloial Pipeline 的惡名昭彰的勒索軟體即服務 DarkSide,以及 2021 年 3 月的 Black KingDom,這是 ProxyLogon 漏洞之後於 2021 年 3 月出現的新勒索軟體面孔。在本次分析的 144 起事件中,發現了 41 個 不同的勒索軟體攻擊團體。其中,大約 28 個是 2021 年首次被發現的新團體。2020 年事件中出現的 18 個勒索軟體團體已從 2021 年的名單中消失

Shier 進一步補充:「防禦人員應注意的危險訊號包括偵測到合法工具、結合使用工具,或在意外地點或不常見時間進行的活動。

「值得注意的是,活動很少或沒有活動並不意味著組織沒有遭到入侵。例如,可能還有更多目前未知的 ProxyLogon 或 ProxyShell 漏洞,而攻擊者已經將 Web Shell 和後門程式植入目標中以進行持續存取。這些目標將一直處於安靜狀態,直到存取權限被使用或出售。防禦人員必須對任何可疑訊號保持警惕並立即進行調查。他們需要修補嚴重錯誤,尤其是廣泛使用軟體中的錯誤,並且優先強化遠距存取服務的安全性。直到公開的入口點被關閉,而且攻擊者為建立和保留存取權限所做的一切都被徹底清除之前,幾乎任何有心人士都可以循此途徑進入,而且很可能會發生。」

《2022 年 Sophos 主動攻擊者劇本》研究了 2021 年的 144 起事件,涵蓋美國、加拿大、英國、德國、義大利、西班牙、法國、瑞士、比利時、荷蘭、奧地利、阿拉伯聯合大公國、沙烏地阿拉伯、菲律賓、巴哈馬、安哥拉和日本等地各種規模和產業的組織。最具代表性的行業是製造業 (17%),其次是零售業 (14%)、醫療保健 (13%)、資訊科技 (9%)、建築業 (8%) 和教育 (6%)。

這份 Sophos 報告的目的是幫助安全團隊了解攻擊者在攻擊期間做了什麼,以及如何發現和防禦網路上的惡意活動。若要了解攻擊者行為、工具和技術的更多資訊,請閱讀 Sophos News 上的《2022 年 Sophos 主動攻擊者劇本》。