掌握四大漏洞生命週期樣態 強化資安

面對各種漏洞持續增加趨勢,企業與駭客之間的速度戰,成為能否防堵惡意程式入侵的重要關鍵。趨勢科技分享漏洞管理三要點,分別是針對自身場域制定修補流程、提升可視性、關注資安情報,助企業因對日益嚴重的零時差攻擊。

採訪/施鑫澤·文/林裕洋

隨著企業網路基礎架構日益複雜,漏洞管理及修補資安事務比過往更加消耗企業資源。特別是駭客組織亦積極找尋並利用漏洞入侵企業系統架構,以獲取情資或部署攻擊,2023 年 Zero Day Initiative(ZDI)漏洞懸賞計畫發現並揭露 1,914 個零時差漏洞,相較於 2022 年增加 12%。在企業與駭客之間的資安攻防戰中,誰能最快速達成修補漏洞或利用漏洞發動攻擊,成為資安風險管理的重要關鍵。

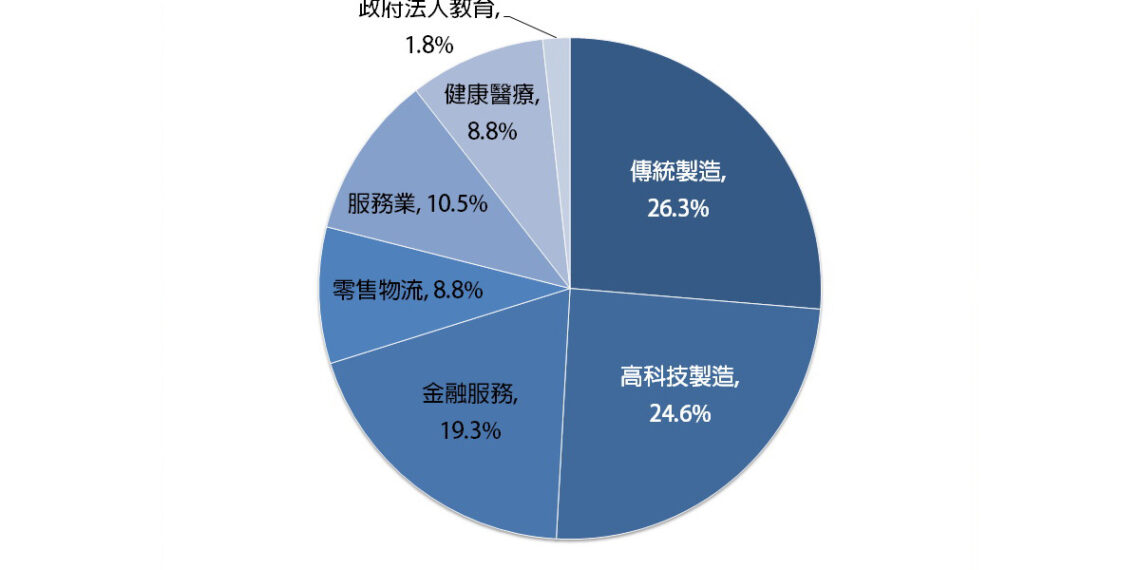

為此,趨勢科技針對不同垂直產業回應漏洞所面臨的獨特挑戰,提出四大漏洞生命週期樣態,帶領現代企業審視自身場域制定修補流程機制。該公司更呼籲企業應增強資安設備的可視性,並隨時關注漏洞資安情報,方能即時有效評估並降低曝險。趨勢科技估計 2023 年期間凡是按部就班套用所有修補的企業客戶,平均可省下高達 100 萬美元,顯見漏洞修補對企業營運至關重要,更是強化內部系統資安體質的重點任務。

趨勢科技威脅研究副總裁 Brian Gorenc 指出,當今產業面對漏洞揭露和修補時,除需要依照其不同的資安場域需求制定相應策略,以確保其適切性,還需要根據所在行業的揭露模式進行風險評估,才能提高防範能力。此外,隨著生成式 AI 持續進化的大勢,可預期未來漏洞威脅將變得更加棘手。企業在面對漏洞攻擊時,唯有透過專業工具拉高風險防禦線,才能提高對整體資安可視性,並於駭客攻擊前就預先發現可能的資安破口,實踐預防與防禦的協同效應。

制定合適漏洞管理策略 有助提升整體資安防護力

在駭客攻擊手法多元化,加上零時差漏洞數量快速增加下,企業唯有透過增強資安可視性,才能有效強化應對不同應用場域漏洞攻擊挑戰。只是修補漏洞不僅是一項高技術的複雜工作,更是涉及組織內部的流程、資源分配,以及和資安文化建立的全面戰略行動。趨勢科技認為漏洞管理的生命週期從發現漏洞、發布補丁、到修補完成等每個階段,企業應根據自身獨特場域特性和資安需求制定相應舉措。

若進一步根據現今的漏洞管理模式,大致上可分成四種類型,第一種是典型漏洞管理模式,如微軟、Adobe、甲骨文、思科和蘋果等傳統軟體供應商,通常會定期發布修補程式的慣例,讓用戶能定期規劃軟體補丁的更新工作。

[ 推薦閱讀:掌握最新安全挑戰的關鍵戰略 ─ 2023年資安威脅演化 ]

Brian Gorenc 指出,傳統軟體公司在公布漏洞之後,往往要一段時間之後才會推出更新補丁,也代表企業得隔一段時間才開始執行軟體漏洞的修補工作,整體流程短則 3 個月、長達 10 個月以上。此種曠日費時的漏洞更新機制,正是駭客發動零時差攻擊的最佳機會。因此,企業應該思考在零時差漏洞出現時,運用合適資安工具做好可視化管理工作,並且進行漏洞防堵工作,才能降低遭到零時差攻擊的機率。

敏捷漏洞管理模式 考驗企業回應速度

因應零時差攻擊日益普及,為加快回應環境中漏洞風險的速度,如 Google、AWS、Azure 等雲端服務供應商,則是採取更敏捷策略來執行修補更新作業,這即是第二種敏捷漏洞管理模式。

雲端業者或雲端軟體公司透過縮短開發進程方式,達到加快推出補丁部署速度,從而縮短駭客利用未修補漏洞來發動攻擊的空窗期。儘管此種作法確實有助於降低駭客發動零時差攻擊的機率,不過對企業最大挑戰,在於業者推出漏洞修補作業時間難以預測,因此負責資安工作的團隊,需仰賴一套具備靈活性的維運機制,才能在漏洞風險來襲時迅速處理,確保整體資訊架構的穩定性與可靠度,避免陷入漏洞修補的惡夢之中。

第三種則是客戶部署導向漏洞管理模式,如工控與自動化廠商在管理漏洞時,會優先考量如何協助其客戶快速部署修補更新,而非對外揭露漏洞。因此,公共漏洞揭露資料庫(Common Vulnerabilities and Exposures,CVE)較難在此類型模式發揮其價值,企業反而需透過付費型的漏洞管理協議,達到強化其縱深防禦策略。

「工控產業採用客戶部署導向漏洞管理模式主要原因,在此類系統的用戶數量相對較少,且多半都是處於技術支援期間,業者多半都會在漏洞爆發後的最短時間,提供一套完整的軟體漏洞補丁流程。」Brian Gorenc 解釋:「相較於傳統商業軟體的修補模式,工控業者在公布的漏洞資訊相對少很多,且幾乎都是在漏洞公佈之前就為客戶完成更新工作,主要是希望避免客戶因為漏洞發生,而遭受駭客的大規模攻擊。」

OTA 日益普及 用戶應定時執行更新

隨著全球物聯網裝置數量快速增加,針對各種行動裝置、智慧車等,設備製造商、汽車供應商等業者,則推出無線軟體更新(On The Air,簡稱OTA)方式向消費者推出補丁服務,因此第四種模式正是無線軟體更新 OTA 漏洞管理機制。

其實 OTA 機制行之有年,且漏洞修補常會因為地緣區域不同,軟體更新內容也會有所差異不同。然 OTA 漏洞管理模式的最大問題,在於業者難以掌握終端用戶是否確實完成修補更新的工作,因此經常發生廠商已推出漏洞修補軟體,但卻因用戶端沒有定時透過 OTA 更新,導致全球各地不時爆發裝置遭到駭客入侵的事件。

[ 加入 CIO Taiwan 官方 LINE 與 Facebook ,與全球CIO同步獲取精華見解 ]

Brian Gorenc 表示,目前 OTA 軟體更新機制存在兩大問題,首先是業者難以掌握用戶端更新狀況。其次,業者在資源有限的狀況下,沒有能力在第一時間為所有受影響用戶提供更新服務,通常是採取分批進行軟體版本更新、漏洞修補等工作。此種分批進行修補的做法,自然增加設備用戶遭到駭客攻擊機率,也成為企業整體資安的破口。

由於各產業的營運特性迥異,趨勢科技表示目前沒有一體適用的漏洞管理方案,建議企業必須建立一套完善的風險評估機制,透過合適工具進行漏洞與風險管理工具,搭配相對應的資安工具協助,才能將資安風險降到最低。

(本文授權非營利轉載,請註明出處:CIO Taiwan)